Funktionen im Überblick

- Monitoring von Workstations, Servern, Netzwerk- und Mobilgeräte in einem Dashboard

- Vollständig integriertes Patchmanagement

- Integrierte Security Lösungen (SentinelOne, Bitdefender)

- Umfassende Automatisierungsmöglichkeiten (Skripte, SNMP, WMI)

- Remotezugriff mittels Take Control

- Netzwerktopologie Mapping

- Detailliertes Berichtswesen dank des Report Managers

- On Premise oder Cloudversion verfügbar

- Verwaltung für WIN, Linux und Mac

Funktionen im Überblick

- Monitoring von Workstations, Servern, Netzwerk- und Mobilgeräte in einem Dashboard

- Vollständig integriertes Patchmanagement

- Integrierte Security Lösungen (SentinelOne, Bitdefender)

- Umfassende Automatisierungsmöglichkeiten (Skripte, SNMP, WMI)

- Remotezugriff mittels Take Control

- Visualisierung von Netzwerkpfaden

- Detaillierte Berichte

- Verwaltung für WIN, Linux und Mac

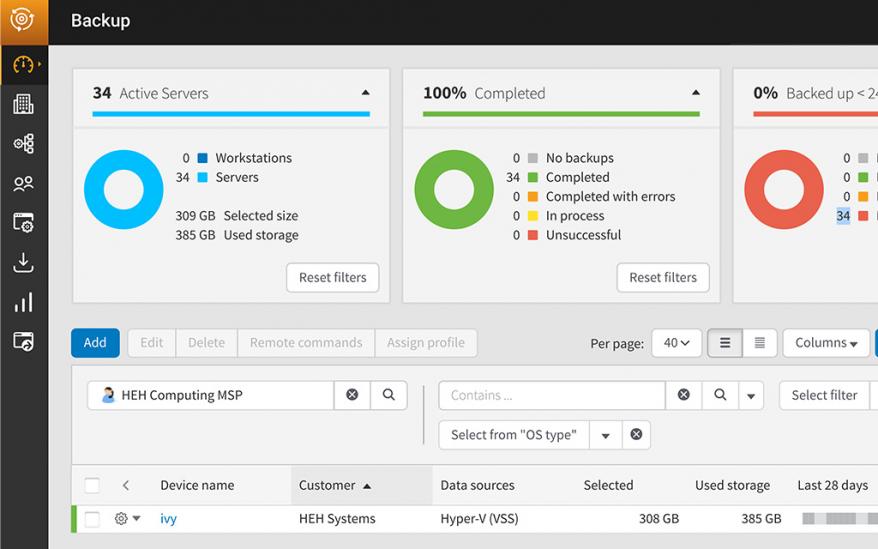

Funktionen im Überblick

- Schweizer Rechenzentrum

- Server, Workstation und VM-Sicherungen

- Backup für Office 365, SQL, Oracle und mehr

- Bare Metal Restore

- Virtual Disaster Recovery

- Automatisierte Testrücksicherungen und Recovery Testing

- Bandbreitenmanagement

- Archivierung von Sicherungen

Funktionen im Überblick

- Gesteigerte Effizienz durch die Verwaltung aller Kunden im zentralen Dashboard

- Erhöhte IT-Sicherheit durch starke Passworter & automatisierte Passwortänderung

- Schneller Zugriff auf alle Informationen, die zum Kundensupport benötigt werden

- Verkürzte Lösungszeit dank standardisierter IT-Dokumentation und integrierter Passwortverwaltung

- Aufrechterhaltung einer konsistenten Leistungserbringung

- Erfüllung von kundenseitigen Compliance-Vorgaben

- DSGVO-konforme Sicherung in der Cloud

- Vollständige Transparenz durch umfassendes Berichtswesen

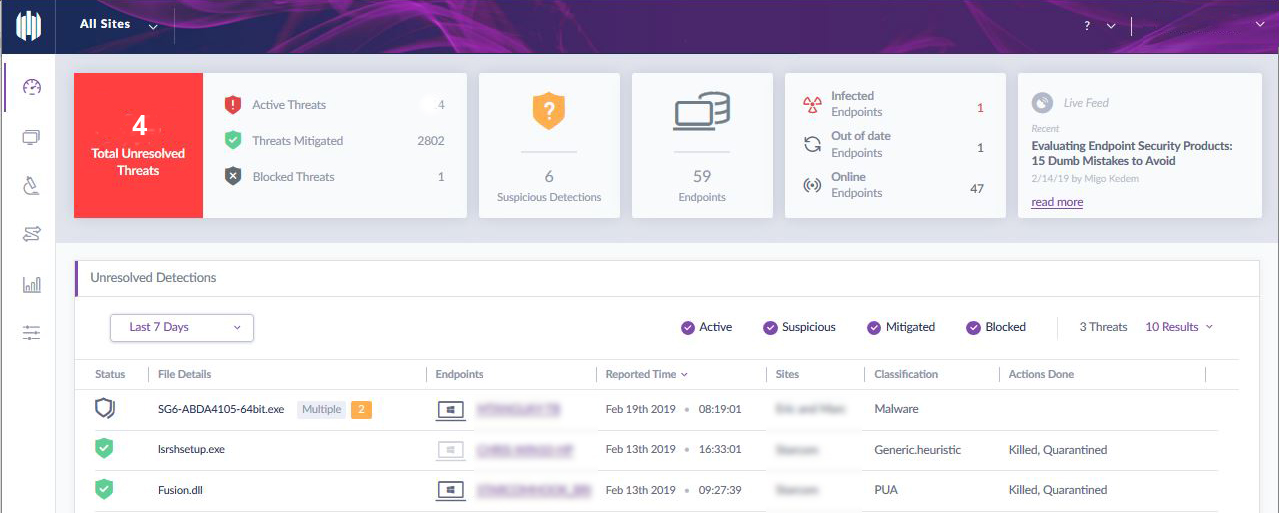

Funktionen im Überblick

- Dateianalyse nahezu in Echtzeit: Das System kann fortlaufend Dateien analysieren, sodass zeitaufwändige regelmäßige Scans überflüssig werden.

- Forensik: Zeigen Sie eine Übersicht über die Bedrohung und den Ablauf eines Angriffs an, um die Bedrohung schnell zu verstehen.

- Keine Signaturen erforderlich: Bekämpfen Sie die neuesten Bedrohungen, ohne auf tägliche Definitionsupdates warten zu müssen.

- Offline-Schutz: KI-Daten werden im Endpunkt gespeichert, damit sie auch offline geschützt sind. Wenn Sie Prüfungen gegen den Reputationswert vornehmen möchten, müssen Sie außerdem nicht mehr abwarten, bis Signatur-Updates vorgenommen sind oder eine Verbindung zwischen Endpunkt und Cloud hergestellt ist.

- Machine Learning: Das System setzt maschinelles Lernen ein, um die geeignetsten Reaktionen auf Bedrohungen zu bestimmen, und passt diese Reaktionen im Laufe der Zeit an.

- Eigenständige Handlungen: Stellen Sie richtlinienbasierten Endpunktschutz bereit, um Bedrohungen automatisch am Endpunkt zu neutralisieren.

Trainings & Events

News

Kostenloser Disaster-Recovery-Plan 2020

Mit Disaster-Recovery-Plänen gibst du nach einem Sicherheitsvorfall die Zügel nicht aus der Hand ...